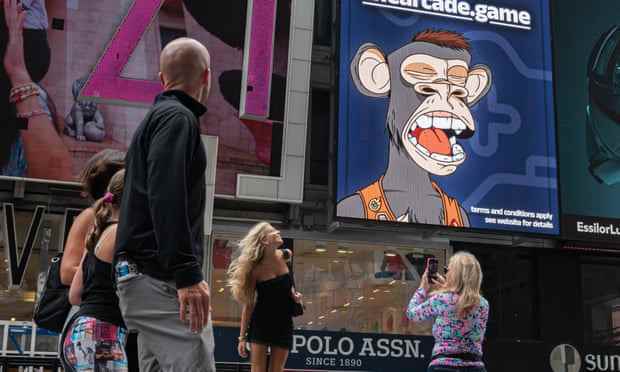

ichIm Februar sagte der Twitter-Nutzer Brodan, ein Ingenieur bei Giphy, bemerkte etwas Seltsames am Bored Ape Yatch Club (BAYC), die erste nicht fungible Token-Sammlung auf Affenbasis. Ein Datensatz, der die Vertrauenswürdigkeit der gelangweilten Affen kryptografisch beweisen sollte, enthielt 31 identische Einträge, eine Situation, die unmöglich sein sollte. „Einige Ihrer Affen haben etwas Super-Verdächtiges“, schrieb Brodan.

Sechs Monate später, wann der Newsletter „Garbage Day“ machte es bekannter, Brodans Frage war immer noch nicht beantwortet. Diese Situation ist in der Kryptoindustrie und der breiteren Open-Source-Community nur allzu häufig und wirft die Frage auf, ob etwas grundsätzlich falsch an der Vorstellung ist, dass eine Menge Amateure große Projekte effektiv zur Rechenschaft ziehen können.

Das Problem liegt in einem obskuren Datensatz namens „Provenance Hash“. Dies ist eine von BAYCs Schöpfern Yuga Labs veröffentlichte Aufzeichnung, die beweisen soll, dass es bei der anfänglichen Zuteilung der Affen kein Affentheater (sorry) gab. Das Problem, das das Team lösen musste, ist, dass einige Affen seltener – und wertvoller – sind als andere. Aber in der ersten „Minze“ wurden sie zufällig auf die ersten 10.000 Bewerbungen verteilt. Um zu beweisen, dass sie zufällig verteilt wurden und nicht einige wertvolle, die an Insider verteilt wurden, veröffentlichten sie einen Provenienz-Hash: eine Liste kryptografisch generierter Signaturen für jeden der 10.000 Affen, die zeigt, dass die Affen vorab generiert und vorab zugewiesen wurden. ohne ihre Eigenschaften preiszugeben.

So weit, so gut, außer dass 31 dieser Signaturen identisch waren. Da die 31 Affen, denen sie zugewiesen wurden, unterschiedlich waren, bedeutete dies, dass der Herkunftsrekord für diese Affen gebrochen wurde – und sie hätten theoretisch geändert werden können, um den Wünschen der Person zu entsprechen, die sie gekauft hat.

Anfang dieses Sommers fragte ich Yuga Labs nach den Duplikaten, und das Unternehmen wies zunächst auf die Indizien hin, dass es keinen schnellen gemacht hatte: Keiner der 31 Affen war an jemanden mit Insider-Verbindungen gegangen, noch waren sie mit besonders erzeugt worden wünschenswerte Eigenschaften. Das stimmt – aber auch unbefriedigend. Wenn Sie erfahren, dass Ihre Einbruchmeldeanlage noch nie von der Firma verkabelt wurde, die sie installiert hat: „Nichts ist verloren gegangen, oder?“ wäre nur eine Teilantwort.

Auf Drängen untersuchte das Unternehmen das Problem weiter und fand die Ursache des Problems: Als es die Provenienz-Hashes vorbereitete, löste es einen ratenbegrenzenden Fehler auf dem Server aus, auf dem die Bilder der Affen gespeichert sind. Dieser Fehler bedeutete, dass das Unternehmen 31 Mal, anstatt eine kryptografische Signatur eines Bildes eines Affen zu generieren, unwissentlich eine kryptografische Signatur von generierte die Fehlermeldung „429 Too Many Requests“. Hoppla.

Ich fragte den Mitbegründer von Yuga Labs, Kerem Atalay, der unter dem Namen Emperor Tomato Ketchup arbeitet, ob er der Meinung sei, dass die mehrjährige Lücke zwischen dem Problem und seiner Lösung die Rechtfertigung für Provenienz-Hashes untergräbt. Wenn niemand diese Dinge überprüft, was ist der Sinn? „Ich denke, in diesem Fall ist der Grund, warum es vielleicht so lange unbemerkt geblieben ist, dass dies ein so intensiv geprüftes Projekt ist“, sagte Atalay. „Der Herkunftshash wurde in dem Moment, in dem er explodierte, zu einem weniger wichtigen Merkmal dieses ganzen Projekts. Wenn sich nach diesem Zeitpunkt ein einziges Pixel in der gesamten Sammlung geändert hätte, wäre dies extrem auffällig gewesen.“

In dieser Hinsicht sind Provenance-Hashes nützlich, um Vorwürfe der Bevorzugung zu widerlegen – aber wenn es keine Anschuldigungen gibt, ist es nicht verwunderlich, dass niemand die Hashes überprüft. Yuga Labs verteidigte sich ähnlich gegen ein weiteres jahrelanges Versehen, das vor einigen Monaten entdeckt wurde: Das Unternehmen hatte die Kontrolle über die Fähigkeit behalten, neue Affen zu erschaffen, wann immer es wollte, obwohl es versprochen hatte, sie zu zerstören. Im Gegensatz zum Provenienz-Hash wurde diese Fähigkeit schnell bemerkt: im Juni 2021, Yuga Labs sagte, sie würden das Versehen beheben “in den nächsten ein oder zwei Tagen”.

In der Tat, es hat über ein jahr gedauert. „Obwohl wir das schon lange vorhatten, hatten wir es aus Vorsicht nicht getan“, twitterte Atalay. „Fühlte mich jetzt wohl dabei. Alles erledigt.”

Solche Probleme sind keineswegs auf Yuga Labs oder den Kryptosektor im Allgemeinen beschränkt. Letzte Woche gab das Cybersicherheitsteam von Google, Project Zero, die Entdeckung einer neuen Sicherheitslücke in Android bekannt. Nun, es war neu für sie: der Exploit wurde bereits verwendet durch Hacker „seit mindestens November 2020“. Aber die Ursache des Fehlers war noch älter und wurde dem Open-Source-Entwicklungsteam im August 2016 gemeldet – und ein vorgeschlagener Fix hatte einen Monat später abgelehnt.

Das sind Jahre bedeutender Sicherheitsschwächen für fast jedes Android-Telefon auf dem Markt, obwohl das Problem in den öffentlichen Aufzeichnungen für jedermann sichtbar ist.

Es ist unklar, wie lange diese Schwachstelle im Code vorhanden war, aber in anderen Situationen kann diese Zeit die Quelle größerer Probleme sein. Im April wurde ein Fehler in einem Befehlszeilentool namens Curl entdeckt war 20 Jahre dabei.

Und letzten Dezember wurde eine Schwachstelle in einem Logging-Tool namens Log4j entdeckt, das war: Das teilte das National Cyber Security Center mit, „potenziell die schwerste Computer-Schwachstelle seit Jahren“. Der Fehler war kaum komplex, und ein Angreifer hätte es kaum versuchen müssen, bevor er möglicherweise die Kontrolle über „Millionen von Computern weltweit“ übernehmen würde. Aber es war acht Jahre lang unentdeckt in der Quellsoftware gesessen. Dieses Versehen war nicht nur peinlich für Leute, die an das Sicherheitsmodell von Open-Source-Software glaubten, sondern auch katastrophal: Es bedeutete, dass überall betroffene Versionen der Software vorhanden waren und der laufende Bereinigungsprozess möglicherweise nie abgeschlossen wurde.

Kleine Bugs, große Probleme

Open-Source-Software wie Log4j untermauert einen Großteil der modernen Welt. Doch im Laufe der Zeit zeigten die Grundannahmen des Modells ihre Schwächen. Ein kleines Stück Software, das von Tausenden von Programmen verwendet und wiederverwendet wird, um schließlich auf Millionen von Computern installiert zu werden, sollte alle Augen der Welt auf Probleme lenken. Stattdessen scheint es, je allgegenwärtiger und funktionaler eine Software ist, desto mehr Menschen sind bereit, sich darauf zu verlassen, ohne sie zu überprüfen. (Es gibt wie immer ein relevanter Cartoon aus dem Webcomic XKCD).

Auf perverse Weise hat Krypto einige dieser Probleme gelöst, indem es einen greifbaren wirtschaftlichen Nutzen aus der Suche nach Fehlern gezogen hat. Die Idee einer „Bug Bounty“ ist nichts Neues: Ein großer Softwareentwickler wie Apple oder Microsoft bezahlt Leute, die Sicherheitslücken melden. Die Idee ist, einen Anreiz zu bieten, einen Fehler zu melden, anstatt Malware zu entwickeln, die ihn missbraucht, und die Art von Crowdsourcing-Untersuchung zu finanzieren, die Open-Source-Software fördern soll.

Bei Kryptoprojekten gibt es praktisch eine eingebaute Bug-Prämie, die rund um die Uhr läuft, sobald sie eingeschaltet werden: Wenn Sie die clevere Person sind, die einen Fehler im richtigen Kryptoprojekt findet, kann Ihre Bug-Prämie … das ganze Geld sein dieses Projekt hält. Als Hacker aus Nordkorea eine Lücke im Videospiel Axie Infinity fanden, machten sie sich mit mehr als einer halben Milliarde Dollar davon. Der Nachteil eines solchen Ansatzes ist natürlich, dass Fehler zwar schnell entdeckt werden, das Projekt diese Erfahrung jedoch tendenziell nicht überlebt.

Für Yuga Labs besteht die Rettung darin, dass die einzigen Personen, die die Versehen missbrauchen konnten, die Mitarbeiter von Yuga Labs selbst waren, die schnell als vertrauenswürdig genug angesehen wurden, um sich keine Sorgen zu machen. Aber Investoren im breiteren Krypto-Ökosystem sollten vorsichtig sein: Selbst wenn jemand sagt, dass er Beweise veröffentlicht hat, dass er vertrauenswürdig ist, zeigt die Erfahrung, dass es keinen Grund zu der Annahme gibt, dass jemand dies überprüft hat.

Wenn Sie die vollständige Version des Newsletters lesen möchten, abonnieren Sie bitte TechScape jeden Mittwoch in Ihrem Posteingang.