Entsprechend

ArsTechnicaForscher haben heute Beweise dafür vorgelegt, dass über einen Zeitraum von vier Jahren bis zu Tausende von iPhone-Geräten von Spyware angegriffen wurden. Diese iPhones gehörten Mitarbeitern des Sicherheitsunternehmens Kaspersky in Moskau. Den Angreifern gelang es, sich Zugriff auf ein noch nie dagewesenes Niveau zu verschaffen, und zwar durch die Ausnutzung einer Schwachstelle in einer Hardwarefunktion, mit der außerhalb von Apple und der Halbleiterdesignfirma Arm Holdings nicht allzu viele vertraut waren.

Es ist nicht bekannt, wie die Angreifer von dieser Hardwarefunktion erfahren haben, und selbst die Forscher haben keine Ahnung, welchen Zweck sie hatte. Unbekannt ist auch, ob die Hardware ein natives iPhone-Teil war oder durch eine Drittanbieterkomponente wie Arms CoreSight aktiviert wurde. Die Spyware infizierte nicht nur iPhone-Geräte von Kaspersky-Mitarbeitern, sondern betraf auch die iPhones, die von Tausenden von Menschen verwendet wurden, die in Botschaften und diplomatischen Vertretungen in Russland arbeiteten.

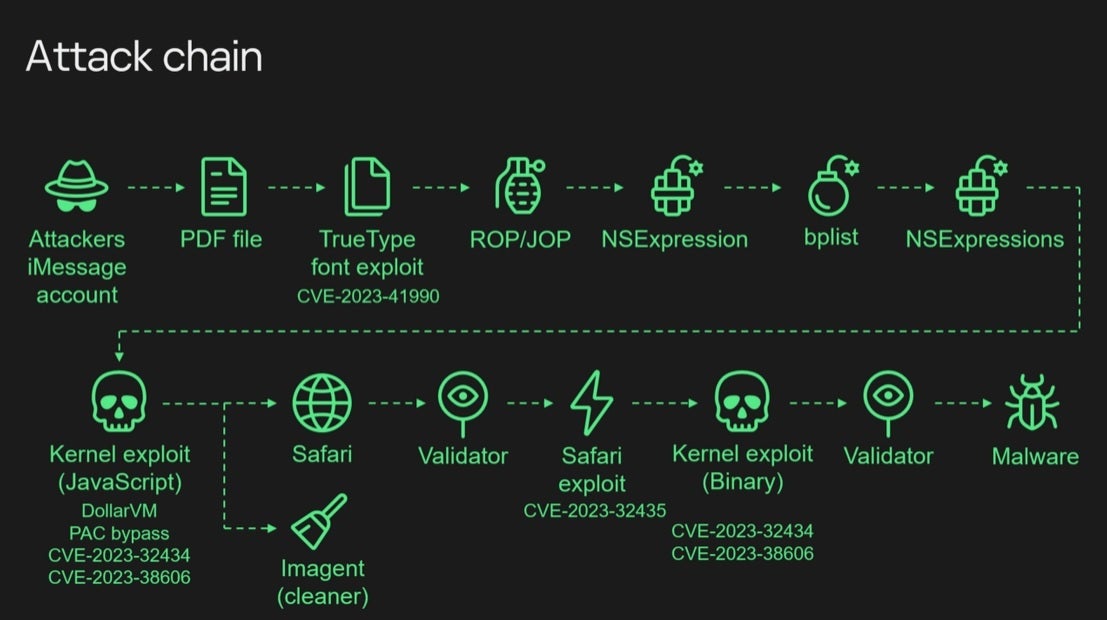

Wie wurde die Spyware auf iPhones verbreitet? Der Versand erfolgte offenbar über iMessage-Texte mit einem Verfahren, bei dem das Opfer keinerlei Maßnahmen ergreifen musste. Nach der Infektion übermittelten die iPhones Mikrofonaufnahmen, Fotos, Geolokalisierungsdaten und andere sensible Informationen an von den Angreifern kontrollierte Server. Während ein Neustart eines iPhones das Gerät von der Infektion befreien würde, würden die Angreifer bei jedem Neustart eine neue, mit Spyware beladene SMS an dasselbe Gerät senden und es erneut infizieren.

Die Triangulation-Exploit-Kette

In einer E-Mail schrieb der Kaspersky-Forscher Boris Larin: „Die Komplexität des Exploits und die Unklarheit der Funktion lassen darauf schließen, dass die Angreifer über fortgeschrittene technische Fähigkeiten verfügten. Unsere Analyse hat nicht verraten, wie sie auf diese Funktion aufmerksam geworden sind, aber wir untersuchen alle Möglichkeiten, auch versehentliche.“ Offenlegung in früheren Firmware- oder Quellcode-Releases. Möglicherweise sind sie auch durch Hardware-Reverse-Engineering darauf gestoßen.“

Die Malware und die Kampagne, die zu ihrer Installation führte, hießen beide „Triangulation“ und enthielten vier Zero-Day-Schwachstellen, was bedeutet, dass die Angreifer vor Apple von diesen Schwachstellen wussten. Apple hat seitdem die Fehler behoben, die wie folgt katalogisiert wurden:

- CVE-2023-32434

- CVE-2023-32435

- CVE-2023-38606

- CVE-2023-41990

Die oben erwähnte geheime Hardware, die diesem Problem zugrunde liegt, und die vier Zero-Day-Schwachstellen betrafen nicht nur iPhone-Modelle, sondern auch iPads, iPods, Macs, Apple TVs und Apple Watches. Apple hat die Schwachstellen auf allen oben genannten Geräten behoben.

In einer Pressemitteilung fügte Larin von Kaspersky hinzu: „Dies ist keine gewöhnliche Schwachstelle. Aufgrund der geschlossenen Natur des iOS-Ökosystems war der Entdeckungsprozess sowohl herausfordernd als auch zeitaufwändig und erforderte ein umfassendes Verständnis sowohl der Hardware- als auch der Softwarearchitektur. Was das ist.“ Die Entdeckung lehrt uns einmal mehr, dass selbst fortschrittliche hardwarebasierte Schutzmaßnahmen angesichts eines raffinierten Angreifers wirkungslos werden können, insbesondere wenn es Hardwarefunktionen gibt, die es ermöglichen, diese Schutzmaßnahmen zu umgehen.“

Einige geben der US-amerikanischen National Security Agency (NSA) die Schuld daran, wer hinter dem Angriff steckt. Der russische Föderale Sicherheitsdienst sagt, der Angriff sei von der NSA in Zusammenarbeit mit Apple ausgegangen, obwohl Kaspersky sagte, dass es keine Beweise dafür gebe, dass einer von beiden daran beteiligt gewesen sei.