Der Januar-Schnee lag dick auf dem Moskauer Boden, als maskierte Beamte des FSB – Russlands furchterregende Sicherheitsbehörde – sich darauf vorbereiteten, die Türen an einer der 25 Adressen einzuschlagen, die sie an diesem Tag überfallen würden.

Ihr Ziel war REvil, eine schattenhafte Ansammlung von Hackern, die behaupteten, durch „Ransomware“-Angriffe mehr als 100 Millionen Dollar (74 Millionen Pfund) pro Jahr gestohlen zu haben, bevor sie plötzlich verschwanden.

Als Gruppenmitglieder in Handschellen abgeführt wurden, sammelten FSB-Beamte Krypto-Geldbörsen mit unzähligen Mengen an digitaler Währung wie Bitcoin. Andere benutzten Geldzählmaschinen, um Dutzende Stapel von Hundert-Dollar-Scheinen zusammenzuzählen.

Die Cyberkriminellen hinter REvil hatten eine Form der Erpressung gemeistert, indem sie die Kontrolle über die Computersysteme des Unternehmens übernahmen und eine Zahlung verlangten, um sie freizuschalten.

Die Auswirkungen dieses immer häufiger auftretenden Verbrechens reichen von geopolitischen Spannungen zwischen Russland und dem Westen bis hin zu Großbritanniens drohendem Mangel an Hula Hoops, Skips und Nik Naks.

Diese Woche schrieb KP Snacks an Ladenbesitzer, um vor Lieferproblemen bis „frühestens Ende März“ zu warnen, da es „Bestellungen nicht sicher bearbeiten oder Waren versenden kann“.

KP – und die Fans seiner herzhaften Leckereien – waren die jüngsten Opfer eines Ransomware-Angriffs geworden, gegen den das Unternehmen am Freitagnachmittag noch kämpfte. Mehrere Anrufe bei der Firma wurden beantwortet.

Wenn der Chef eines Unternehmens wie KP die gefürchtete Lösegeldforderung erhält, egal zu welcher Tageszeit, könnte sein nächster Anruf die US-Cybersicherheitsfirma Mandiant sein.

„Die typische Situation ist, dass sie es nicht kommen sehen und dann plötzlich verheerende Auswirkungen erleben“, sagt Dr. Jamie Collier, Senior Threat Intelligence Advisor bei Mandiant.

Die Bedeutung von Computersystemen für die Lieferketten von Unternehmen, sagt er, verleiht jedem Hacker, der ihre Abwehr durchbricht, enorme Macht.

„Es bietet eine enorme Hebelwirkung und ermöglicht es diesen Gruppen, deutlich höhere Erpressungsgebühren zu verlangen, als sie es in der Vergangenheit getan hätten.“

Während die Teams von Mandiant an die Arbeit gehen und versuchen, den Schaden zu beheben oder zu mindern, treten die Opfer in Verhandlungen mit den Hackern, die oft so tun, als würden sie ein legitimes Geschäft abschließen.

„Bedrohungsgruppen sind sehr zugänglich“, sagt Dr. Collier. „Sie werden sehen, dass sie Englisch sprechende Personen rekrutieren, die damit umgehen können [negotiations]fast wie Kundenservice, wo man professionell Kontakt aufnehmen und interagieren kann.“

Hacker, sagt er, werden sogar Führungskräfte durch den Prozess des Kaufs und Transfers der für Lösegeldzahlungen bevorzugten Kryptowährung an der Hand halten.

Abhängig von der Raffinesse des Angriffs, dem Schaden, der durch ein längeres Herunterfahren verursacht wird, und davon, ob Unternehmen wie Mandiant ihn beheben können, bleibt manchmal nichts anderes übrig, als zu bezahlen.

Zusätzlich zu Betriebsunterbrechungen riskieren Unternehmen Bußgelder, wenn Daten durchgesickert sind, sowie einen enormen Schaden für ihren Ruf.

Viele haben jetzt eine Cyberversicherung, die ihnen die Möglichkeit bietet, den Versicherer die Rechnung übernehmen zu lassen, obwohl sie gleichzeitig Kritik schürt, weil sie möglicherweise zukünftige Angriffe befeuert.

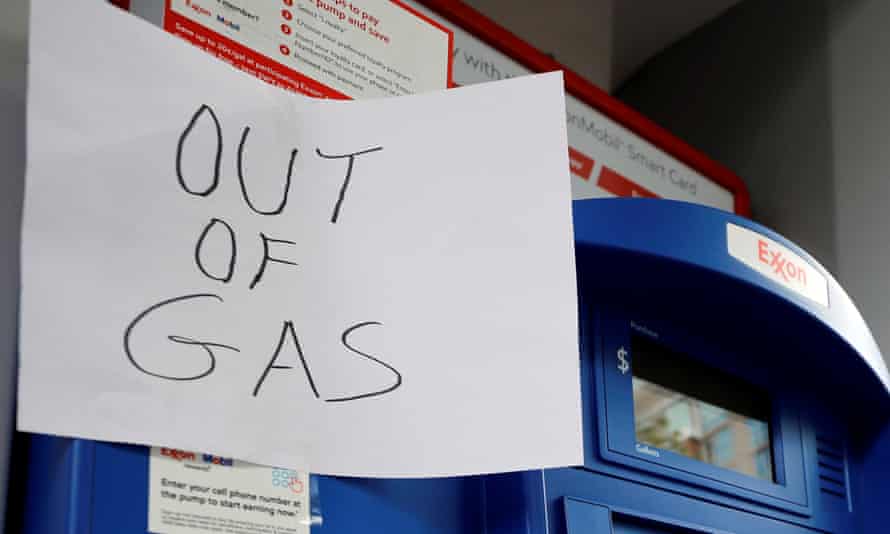

Im Mai 2021 nahm die DarkSide-Ransomware-Gang – oft wird gemunkelt, dass sie mit REvil in Verbindung steht – den Treibstofflieferanten Colonial Pipeline lahm. Als die Tankstellen leer liefen und amerikanische Autofahrer in Panik gerieten, hatte das Unternehmen keine andere Wahl, als 4,4 Millionen Dollar (3,3 Millionen Pfund) zu übergeben.

Bei Travelex half auch kein Husten. Der größte Faktor für den Zusammenbruch von Travelex im August 2020 waren möglicherweise die Auswirkungen von Covid-19 auf den Tourismus, aber anhaltende Schäden durch einen Ransomware-Angriff Anfang des Jahres trugen dazu bei, das Unternehmen über den Haufen zu werfen. Berichten zufolge zahlte Travelex ein Lösegeld in Höhe von 2,3 Millionen US-Dollar, aber der Vertrauensverlust der Kunden war nachhaltig.

Ransomware-Angriffe nehmen zu. Laut Ransom-DB, das solche Vorfälle verfolgt, waren es im Jahr 2020 1.396. Die Zahl verdoppelte sich fast auf 2.699 im Jahr 2021, wobei etwa 35-40 % der Fälle mit einer Lösegeldzahlung endeten.

Die Wahrscheinlichkeit, sagt Ransom-DB, ist, dass viele weitere nicht gemeldet werden. In Großbritannien ist das National Cyber Security Centre (NCSC) für die Eindämmung der Flut verantwortlich.

Die stellvertretende Leiterin des Incident Management, Eleanor Fairford, sagt: „Solange Cyberkriminelle Gewinne machen, solange die Leute sie bezahlen, ist es ein sehr lukratives Geschäftsmodell. Es gibt keinen Grund, warum es aufhören sollte.“

Einige haben vorgeschlagen, Unternehmen die Zahlung von Lösegeldern zu verbieten, was theoretisch den Anreiz für solche Angriffe beseitigt. Dies, warnt Fairford, kann nur dazu führen, dass Unternehmen Angriffe nicht melden oder einfach ihr Geschäft einstellen.

Die Herausforderungen für diejenigen, die versuchen, die Flut einzudämmen, sind vielfältig. Gangs sind anonym, werden umbenannt und ziehen so schnell um, wie die Behörden sie finden können.

Zunehmend arbeiten sie zusammen, um Fachwissen zu bündeln. Es gibt sogar „Initial Access“-Broker, die Firmen, die gut darin sind, Systeme zu infiltrieren, mit anderen verbinden, die besser darin sind, Ransomware einzusetzen, sobald sie sich darin befinden.

Das vielleicht größte Hindernis ist, dass die Länder, von denen aus Hacker operieren, die von russischen und ehemaligen Sowjetstaaten dominiert werden, wenig Appetit gezeigt haben, sie zu stoppen. „Es könnte für bestimmte Staaten von Vorteil sein, wenn diese Banden den Westen belästigen, und die Auswirkungen sind nicht in den Staaten, aus denen sie stammen“, sagt Fairford.

Die Machtdemonstration des FSB gegen REvil, sagt sie, könnte kaum mehr als Theater oder diplomatische Zweckmäßigkeit sein. „Ich glaube nicht, dass irgendjemand dies ernsthaft als den Anfang vom Ende der Ransomware durch den russischen Staat betrachtet. Es ist eine Art symbolischer Versuch, Bewegung zu zeigen.“

Experten sind sich einig, dass die einzige Lösung darin besteht, dass Unternehmen alle Vorkehrungen treffen, um sich gegen einige der bekanntesten Schwachstellen zu wehren, die Ransomware-Banden oft über einzelne Mitarbeiter ausnutzen.

Melden Sie sich für die tägliche Business Today-E-Mail an oder folgen Sie Guardian Business auf Twitter unter @BusinessDesk

Dazu gehört die Ausrichtung auf Computer, die von Mitarbeitern aus der Ferne verwendet werden, ein wachsender Trend, da die Pandemie dazu führte, dass mehr Menschen von zu Hause aus arbeiten.

Helge Janicke, Forschungsdirektor des Cyber Security Cooperative Research Centre in Australien, betont die Notwendigkeit „der Sensibilisierung Ihrer Belegschaft, effektiver technischer Kontrollen und der Integration von Ransomware-Angriffen in die Vorfallsreaktions- und Notfallwiederherstellungspläne Ihres Unternehmens“.

„Der Schlüssel wird vorbereitet.“