Die seit langem bestehende Schwachstelle betraf LG, Samsung und andere Android-bezogene Hersteller

Eingebacken in Android ist ein System, das Apps vertraut, die mit demselben Schlüssel signiert sind, der zur Authentifizierung des Betriebssystems selbst verwendet wird. So können Sie sehen, was hier das Problem ist. Ein Angreifer mit Kontrolle über diese Schlüssel könnte Android-Apps, die mit Malware beladen sind, auf Systemebene „vertrauen“. Das ist so, als würde man einem Dieb mit Ihrer Zustimmung die Schlüssel zu Ihrem Haus und Auto geben. Alle Daten auf anfälligen Geräten könnten gefährdet sein. Und einige dieser Schlüssel werden verwendet, um normale Apps zu signieren, die aus dem Play Store installiert oder von anderen Android-App-Storefronts quergeladen wurden.

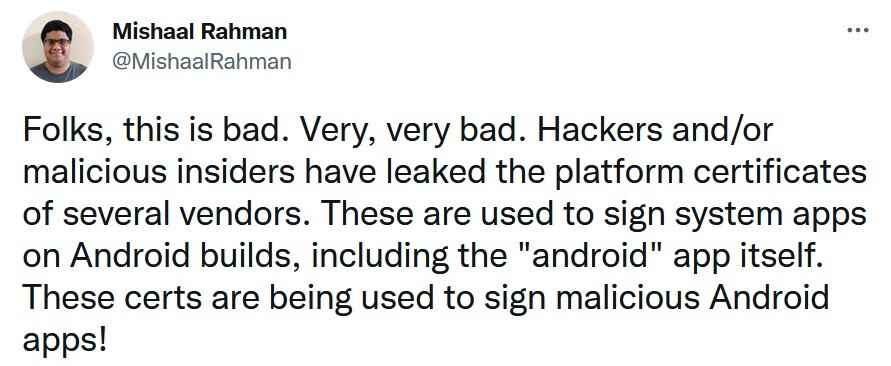

Bei dieser Schwachstelle gibt es keine Umschweife.

Rahman twittert, dass die durchgesickerten Signaturschlüssel nicht verwendet werden können, um kompromittierte Over-the-Air-Updates zu installieren. Und er fügt hinzu, dass das Play Store Protect-System Apps, die mit den geleakten Schlüsseln signiert wurden, als potenziell schädlich kennzeichnen könnte.

Während alle Quellen der durchgesickerten Schlüssel noch identifiziert werden müssen, gehören zu den namentlich genannten Unternehmen die folgenden:

- Samsung

- LG

- Mediatek

- Szroco (das Unternehmen, das die Onn-Tabletten von Walmart herstellt)

- Rückblick

Google sagt, dass ihm die Schwachstelle im Mai dieses Jahres gemeldet wurde und dass die beteiligten Unternehmen “Behebungsmaßnahmen ergriffen haben, um die Auswirkungen auf die Benutzer zu minimieren”. Nicht gerade die Entwarnung, insbesondere angesichts der Nachricht, dass APK Mirror erst kürzlich auf einige der anfälligen Signaturschlüssel in Android-Apps von Samsung gestoßen ist.

Ein Google-Sprecher sagte: „OEM-Partner haben umgehend Abwehrmaßnahmen implementiert, sobald wir die Schlüsselkompromittierung gemeldet hatten. Endbenutzer werden durch von OEM-Partnern implementierte Benutzerminderungsmaßnahmen geschützt. Google hat umfassende Erkennungen für die Malware in Build Test Suite implementiert, die das System scannt Bilder. Google Play Protect erkennt die Malware ebenfalls. Es gibt keinen Hinweis darauf, dass diese Malware im Google Play Store vorhanden ist oder war. Wie immer raten wir Benutzern, sicherzustellen, dass sie die neueste Version von Android verwenden.“

Was Sie tun müssen, um Ihre Exposition zu begrenzen

Google empfiehlt den beteiligten Unternehmen, die derzeit verwendeten Signaturschlüssel auszutauschen und die geleakten Schlüssel nicht mehr zu verwenden. Es schlägt auch vor, dass jede Firma eine Untersuchung einleitet, um zu verstehen, wie die Schlüssel durchgesickert sind. Hoffentlich würde dies verhindern, dass so etwas in Zukunft wieder passiert. Google empfiehlt Unternehmen außerdem, Singing Keys für die Mindestanzahl von Apps zu verwenden, um die Anzahl potenzieller Leaks in Zukunft zu reduzieren.

Was können Sie also als Besitzer eines möglicherweise betroffenen Android-Handys tun? Stellen Sie sicher, dass auf Ihrem Handy die neueste Version von Android läuft, und installieren Sie alle Sicherheitsupdates, sobald sie eintreffen. Wen kümmert es, wenn diese Updates keine aufregenden neuen Funktionen bringen, denn ihre Aufgabe ist es, dafür zu sorgen, dass Ihr Gerät nicht kompromittiert wird. Und Android-Nutzer sollten auf das Seitenladen von Apps verzichten. Das ist der Fall, wenn Sie eine App installieren, die von einer App-Storefront eines Drittanbieters stammt.