Pool/Getty Images.

- Der Lösegeld-Countdown-Timer für Fulton County ist von der Website einer Hackergruppe verschwunden.

- Es sollte am Donnerstagmorgen auslaufen.

- Zu den freigekauften Dokumenten gehörten Gerichtsakten, aus denen Trump seinen Strafprozess in Georgia leitet.

Der Countdown-Timer, mit dem Hacker mit der Veröffentlichung von Regierungsdokumenten des Fulton County gedroht hatten – darunter angeblich Dokumente aus dem Strafverfahren des ehemaligen Präsidenten Donald Trump in Georgia – verschwand vor Ablauf der Frist von der Website der Gruppe.

Die Hackergruppe LockBit 3.0 hatte einen Timer für die Veröffentlichung der Dokumente auf ihrer Website am Donnerstag um 8:49 Uhr ET eingestellt – eine Frist, die sie vorgezogen hatte, nachdem sie zuvor eine Frist vom 2. März festgelegt hatte.

Irgendwann am Mittwochnachmittag verschwand der Timer.

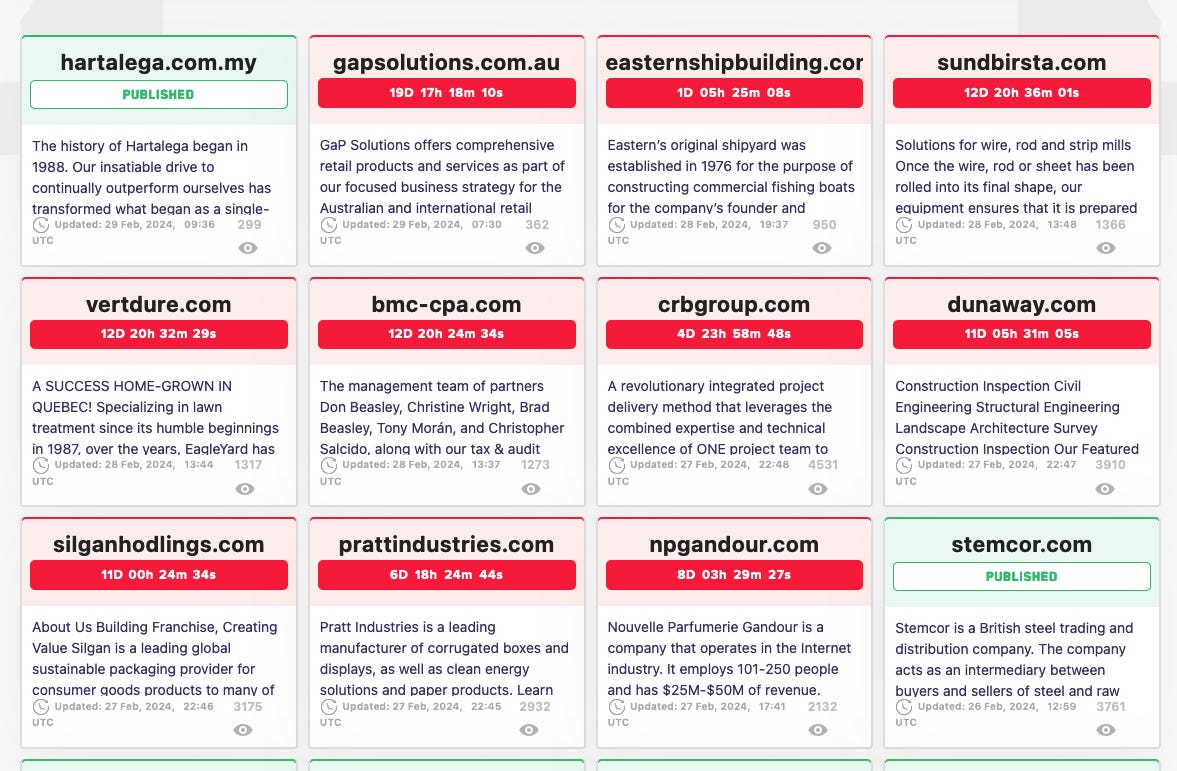

Auf der Website von LockBit 3.0 sind weiterhin Lösegeld-Timer für die anderen Hacks aufgeführt. Am Donnerstagmorgen zählten zwölf weitere Timer gleichzeitig herunter. Der Timer für Fulton County war nicht mehr darunter.

Rob Pitts, Vorsitzender des Board of Commissioners von Fulton County, bestätigte die verstrichene Frist während einer Pressekonferenz am Donnerstagnachmittag in Atlanta.

„Uns sind bisher keine Daten bekannt, die heute veröffentlicht wurden“, sagte Pitts.

Er warnte jedoch davor, dass die Hackergruppe durch die Veröffentlichung der „angeblich gestohlenen Daten“ jederzeit Chaos anrichten könnte.

„Das bedeutet keineswegs, dass die Bedrohung vorüber ist“, sagte Pitts. „Und sie können die Daten, die sie haben, jederzeit freigeben. Heute, morgen oder irgendwann in der Zukunft. Wir haben einfach keine Kontrolle darüber.“

Lockbit 3.0 hat im Januar bei einem Ransomware-Angriff die Dienste von Fulton County lahmgelegt. Es drohte damit, sensible Dateien mehrerer Regierungsstellen, einschließlich seines Gerichtssystems, freizugeben.

Doch die Gruppe wurde am 20. Februar im Rahmen einer Reihe koordinierter Razzien, an denen Strafverfolgungsbehörden aus mehr als zehn verschiedenen Ländern beteiligt waren, aufgelöst. Das FBI übernahm die Website von LockBit und prahlte damit, sie abgeschaltet zu haben. Am selben Tag entsiegelte das Justizministerium die Anklage gegen zwei russische Staatsangehörige, die angeblich für die Gruppe gearbeitet hatten.

Am Samstag kehrte LockBit 3.0 zurück. Es wurde ein neuer Countdown-Timer für die Dokumente des Fulton County veröffentlicht, der ursprünglich für den 2. März vorgesehen war. Später wurde der Timer nach vorne verschoben, so dass er am Donnerstag ablief.

LockBit 3.0/Screenshot

In einer Botschaft, in der sie ihre Rückkehr verkündete, behauptete die Gruppe, das FBI sei sofort aktiv geworden, weil „die gestohlenen Dokumente viele interessante Dinge und Gerichtsfälle von Donald Trump enthalten, die sich auf die bevorstehenden US-Wahlen auswirken könnten.“

Gerichtsakten zeigen, dass die Ermittlungen des FBI gegen LockBit – eine berüchtigte und langjährige Hackergruppe – und die Koordinierung mit internationalen Strafverfolgungsbehörden bereits seit Jahren andauern.

Vor der Razzia, so behauptete die Gruppe, hätten sie über ein Lösegeld für die Dokumente aus Fulton County verhandelt.

„Ich persönlich werde für Trump stimmen, weil die Situation an der Grenze zu Mexiko eine Art Albtraum ist. Biden sollte in den Ruhestand gehen, er ist eine Marionette“, sagte die Gruppe in der Mitteilung.

Auf der Website von LockBit 3.0 werden seitdem keine neuen Nachrichten mehr angezeigt.

Das Verschwinden könnte ein Zeichen für Lösegeldverhandlungen sein

Obwohl die Razzia am 20. Februar die Gruppe auflöste, sind viele Dienste von Fulton County immer noch nicht voll funktionsfähig, darunter auch die Website des Gerichts.

Der Hack erlangte landesweite Bedeutung aufgrund des Strafverfahrens der Bezirksstaatsanwältin Fani Willis von Fulton County gegen Trump. In einer Anklageschrift vor der Grand Jury beschuldigten Staatsanwälte Trump und mehr als ein Dutzend seiner Verbündeten, sich illegal verschworen zu haben, um die Ergebnisse der Präsidentschaftswahlen 2020 in Georgia zu kippen. Trump, der Spitzenkandidat für die Nominierung der Republikaner bei der Präsidentschaftswahl 2024, hat sich auf nicht schuldig bekannt. Mehrere seiner Mitangeklagten haben sich bereits schuldig bekannt und werden voraussichtlich vor Gericht gegen ihn aussagen.

LockBit 3.0 arbeitet mit einem Leasingmodell, bei dem es hochentwickelte Hacking-Tools entwickelt und es dann anderen Hacker-Gruppen erlaubt, es gegen einen Teil des Lösegelds zu nutzen. Nach Angaben des Justizministeriums war es in der Hacking-Welt fantastisch erfolgreich und hat in den letzten Jahren über 2.000 Opfer und 120 Millionen US-Dollar an Lösegeld eingesammelt. Es ist nicht klar, mit welcher Gruppe es für den Hack und das Lösegeld in Fulton County zusammenarbeitet.

Der Timer für Fulton County war bereits vor der Razzia am 20. Februar von der Website von LockBit 3.0 verschwunden. Solche Entfernungen erfolgen normalerweise, wenn die Opfer der Erpressung ein Lösegeld zahlen oder darüber verhandeln, es zu zahlen. so der Cybersicherheitsjournalist Brian Krebs.

Aber Pitts sagte auf einer Pressekonferenz am 20. Februar, dass kein Lösegeld gezahlt wurde. Und am Donnerstagnachmittag wiederholte er diese Botschaft.

„Auch hier haben wir kein Lösegeld gezahlt, und es wurde auch kein Lösegeld in unserem Namen gezahlt“, sagte Pitts auf der Pressekonferenz am Donnerstag.

Laut Dan Schiappa, dem Chief Product Officer des Cybersicherheitsunternehmens Arctic Wolf, ist es auch möglich, dass LockBit 3.0 nur über Lösegeldverhandlungen schwadroniert, um die Glaubwürdigkeit gegenüber seinen Tochtergesellschaften zu stärken.

„Lockbit baute sein Image darauf auf, laut zu sein und die Aufmerksamkeit anderer Gruppen zu erregen, die die Gewissheit haben wollten, dass sie ungehindert mit ihnen Geschäfte machen können“, sagte Schiappa. „Die Strafverfolgungsmaßnahme stellt eine Bedrohung für dieses Narrativ dar.“

Es ist nicht klar, ob LockBit 3.0 im Besitz von Gerichtsakten im Fall Trump ist, die noch nicht veröffentlicht wurden. Unabhängiger Journalist aus Atlanta George Chidi berichtete, dass versiegelte Aufzeichnungen in nicht zusammenhängenden Fällen in einer von LockBit veröffentlichten Stichprobe von Dateien enthalten seien.

Es ist auch nicht klar, wie viel Geld – oder was sonst noch – der Hacker-Partner von LockBit 3.0 will. Die Beträge würden oft privat ausgehandelt, sagte Schiappa gegenüber Business Insider.

Diese Geschichte wurde aktualisiert.