Von Universitätsforschern in Singapur entdeckt, wurden Schwachstellen in 5G-Modems von Qualcomm und MediaTek gefunden, die 714 5G-Telefone anfällig für einen sogenannten „5Ghoul-Angriff“ machen. Es gibt 14 Schwachstellen in den betroffenen Systemen, und während zehn davon öffentlich bekannt gegeben wurden, bleiben vier aus Sicherheitsgründen geheim. Die Angriffe können dazu führen, dass der mobile 5G-Dienst vorübergehend einfriert oder auf einem Smartphone unterbrochen wird. Angegriffene Telefone könnten auch feststellen, dass ein 5G-Signal auf 4G herabgestuft wird.

Für den 5Ghoul-Angriff muss ein Telefon mit einer betrügerischen 5G-Basisstation verbunden werden

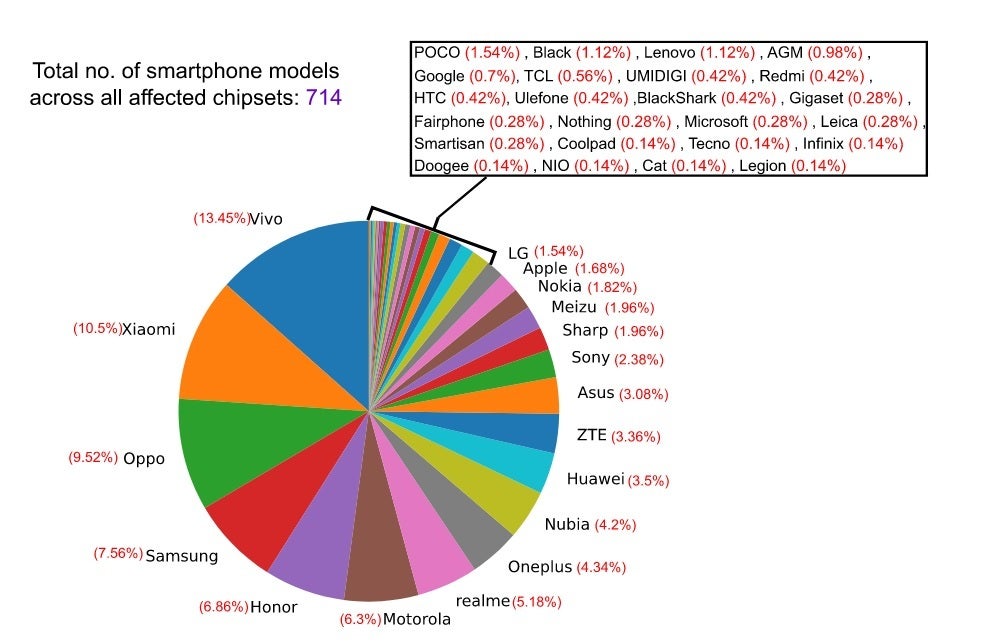

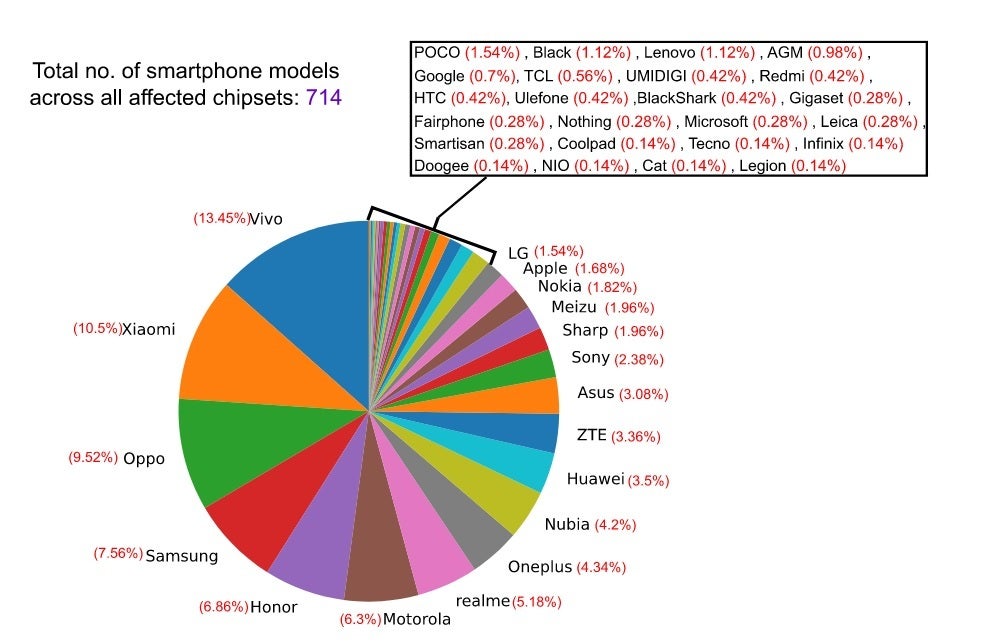

Die Forscher entdeckten außerdem 714 5G-Smartphones auf dem heutigen Markt, die von den Sicherheitslücken betroffen waren/sind, obwohl die Zahl höher sein könnte, da „Firmware-Code häufig von verschiedenen Modemversionen gemeinsam genutzt wird“. Der Bericht stellt fest, dass die Schwachstellen von den Angreifern leicht drahtlos ausgenutzt werden können, wenn sie lediglich über ein Setup verfügen, das vorgibt, eine legitime 5G-Basisstation zu sein. Um die Schwachstellen der betroffenen 5G-Modems auszunutzen, muss der Angreifer keine Informationen von der SIM-Karte des Nutzers kennen.

Hier ist eine Liste von Smartphones, die einem Angriff durch 5Ghoul ausgesetzt waren/sind

Viele Telefonhersteller verfügen über Geräte, die anfällig für einen 5G-Angriff sind

Die Liste der betroffenen Smartphones ist lang. Wenn Ihr Telefon in der Liste aufgeführt ist, stellen Sie sicher, dass Sie alle für Ihr Telefon verfügbaren Updates installiert haben. Die Liste umfasst: