Obwohl diese Apps nicht mehr im Play Store verfügbar sind, müssen Benutzer, die sie zuvor heruntergeladen haben, sie von ihren Telefonen löschen oder Konsequenzen riskieren.

SharkBot Dropper-Apps wollen Bankdaten stehlen

SharkBot wurde erstmals Ende 2021 entdeckt und die ersten Apps damit wurden im März dieses Jahres im Play Store gefunden. Die damalige Arbeitsweise bestand darin, Informationen durch Keylogging zu stehlen, Textnachrichten abzufangen, Benutzer mit Screen-Overlay-Angriffen dazu zu bringen, vertrauliche Informationen preiszugeben, oder Cyberkriminellen die Fernsteuerung des infizierten Geräts zu geben, indem sie die Accessibility Services missbrauchten.

Stattdessen bitten sie die Command-and-Control-Server, die Sharkbot-APK-Datei direkt zu erhalten. Danach benachrichtigen die Dropper-Apps den Benutzer über ein Update und fordern ihn auf, das APK zu installieren und die erforderlichen Berechtigungen zu erteilen.

Um eine automatische Erkennung zu vermeiden, speichert SharkBot seine fest codierte Konfiguration in verschlüsselter Form.

Mithilfe des Cookie-Loggers entnimmt SharkBot gültige Sitzungscookies, wenn sich ein Benutzer bei seinem Bankkonto anmeldet, und sendet sie an den Command-and-Control-Server. Cookies sind für Bedrohungsakteure wertvoll, da sie ihnen helfen, Fingerabdruckprüfungen zu umgehen und in einigen Fällen die Anforderung von Benutzerauthentifizierungstoken zu vermeiden.

SharkBot scheint Benutzer in Australien, Österreich, Deutschland, Italien, Polen, Spanien, Großbritannien und den USA anzusprechen.

Die Entwickler arbeiten immer noch hart daran, die Malware zu verbessern, und Fox-IT erwartet in Zukunft weitere Kampagnen.

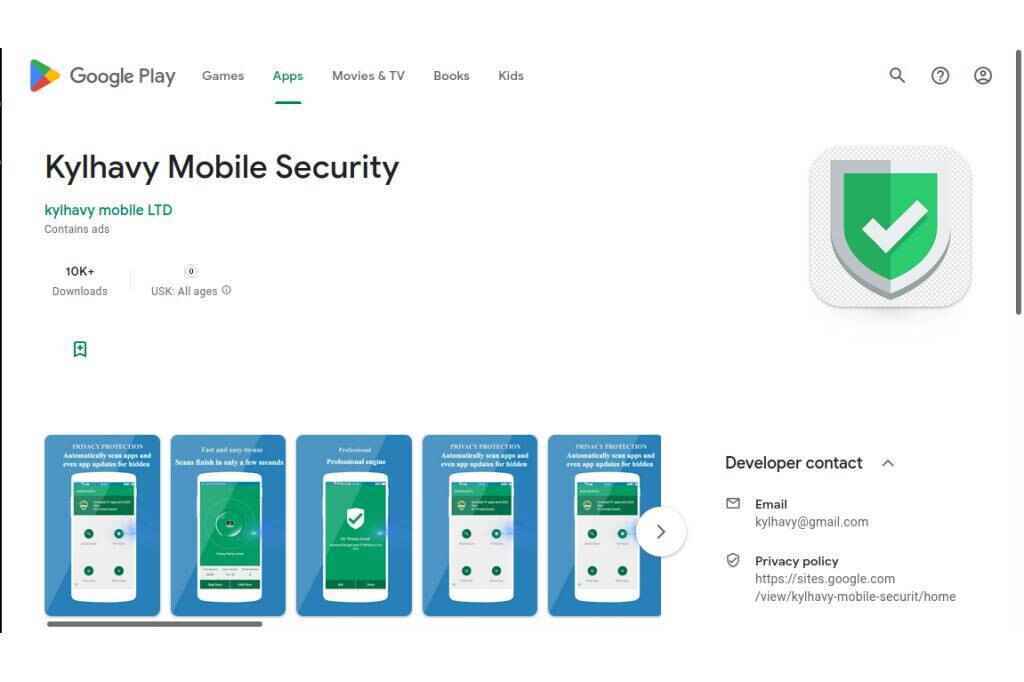

Um solchen Apps nicht zum Opfer zu fallen, laden Sie keine Apps von unbekannten Herausgebern herunter, insbesondere solche, die nicht beliebt zu sein scheinen und auch Rezensionen durchlaufen.